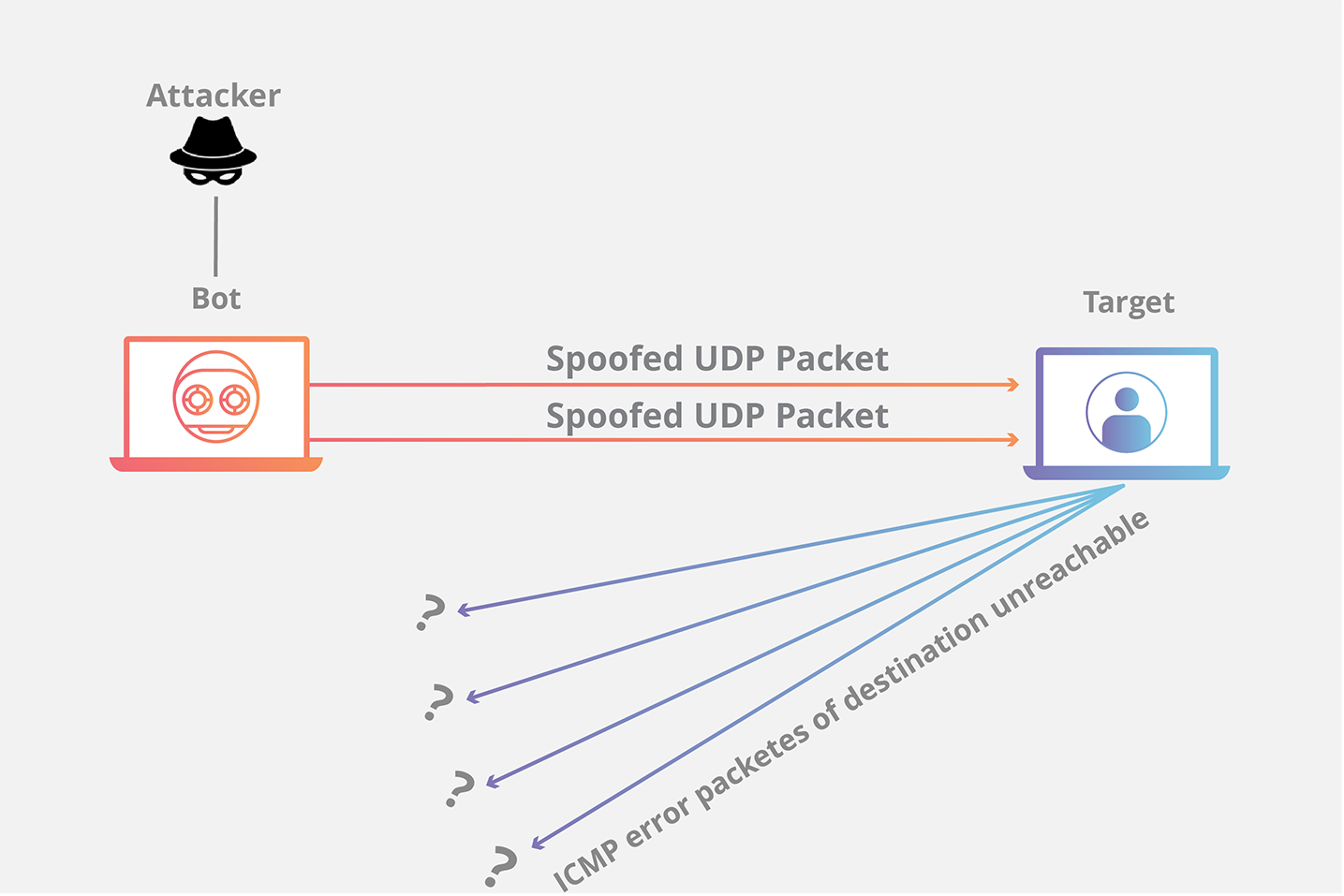

UDP洪水攻击利用了UDP协议的特性,主要通过向目标服务器发送大量的UDP数据包来消耗其网络带宽和系统资源,使其无法正常处理其他合法请求。以下是UDP洪水攻击的工作原理:

- 大量的UDP数据包发送:攻击者通过网络向目标服务器发送大量的UDP数据包。这些UDP数据包通常会发送到目标服务器的特定端口,以模拟正常的UDP通信。

- 服务器响应检查:当目标服务器收到UDP数据包时,会尝试在特定端口上查找是否有程序正在运行来接收这些数据包。服务器会检查是否有应用程序正在监听目标端口以接收数据包。

- ICMP不可达响应:如果服务器在指定端口上没有找到正在运行的程序来接收UDP数据包,它将产生一条ICMP(ping)数据包作为响应,通知发送方目标不可达。

- 资源消耗:由于UDP协议是一种无连接的协议,服务器无法跟踪UDP数据包的状态,因此它需要为每个收到的UDP数据包生成一条ICMP响应。攻击者发送的大量UDP数据包导致服务器不断产生ICMP响应,从而占用了服务器的处理能力和网络带宽。

- 服务不可用:由于服务器不断处理大量的UDP数据包和ICMP响应,其系统资源和网络带宽被耗尽,导致无法正常处理其他合法的请求。这可能会导致目标服务器的服务不可用,造成拒绝服务(DoS)攻击。

就像酒店接待员,UDP洪水攻击就好比有大量的电话呼叫不断地打进来,而接待员需要不断地处理这些呼叫请求,即使没有客人接听电话,也需要花费时间和资源进行处理,最终导致接待员无法有效地处理正常的客户需求。

![[DDOS] UDP洪水攻擊](https://blog.yariaa.lol/usr/uploads/2024/03/745839369.png)