SYN洪水攻击(SYN Flood Attack)是一种针对TCP协议的拒绝服务(DoS)攻击,旨在消耗目标系统的资源,使其无法处理正常的连接请求,从而使服务不可用。

SYN洪水攻击利用了TCP协议建立连接的三次握手过程中的一个特性。在正常情况下,TCP连接的建立需要三个步骤:

- 客户端发送一个SYN(同步)包到服务器,并请求建立连接。

- 服务器接收到SYN包后,如果同意建立连接,则会发送一个SYN-ACK(同步-确认)包给客户端。

- 客户端接收到SYN-ACK包后,发送一个ACK(确认)包给服务器,完成连接的建立。

SYN洪水攻击的工作原理如下:

- 攻击者发送大量的伪造的TCP连接请求:攻击者向目标服务器发送大量的TCP SYN包,但是在握手的第二步(SYN-ACK)之前就停止了,不发送第三个确认ACK包。

- 目标服务器响应并等待ACK确认:目标服务器在接收到伪造的SYN包后,会为每个连接请求分配资源,并发送一个SYN-ACK包给攻击者,等待ACK确认。

- 资源耗尽:由于攻击者不发送ACK确认包,因此目标服务器会一直等待,耗费资源不断为新的连接请求分配资源。当服务器的资源耗尽时,无法继续处理正常的连接请求,导致服务不可用。

SYN洪水攻击的特点包括:

- 资源消耗:攻击会导致目标服务器耗尽TCP连接资源,如内存和处理能力。

- 难以追踪:攻击者可以使用伪造的IP地址,使得追踪攻击源变得困难。

- 不需要大带宽:相比其他拒绝服务攻击,SYN洪水攻击不需要大量的带宽即可造成严重影响。

防御SYN洪水攻击的方法包括:

- SYN Cookie技术:服务器使用SYN Cookie技术,在握手过程中不立即分配资源,而是在收到ACK确认后再分配资源,从而减轻了服务器的负担。

- 连接限制:设置最大连接数限制,当连接数达到限制时,拒绝新的连接请求。

- 流量过滤:使用防火墙或入侵检测系统过滤大量的SYN请求流量。

- DDoS防护服务:使用专门的DDoS防护服务提供商,可以帮助检测和缓解SYN洪水攻击。

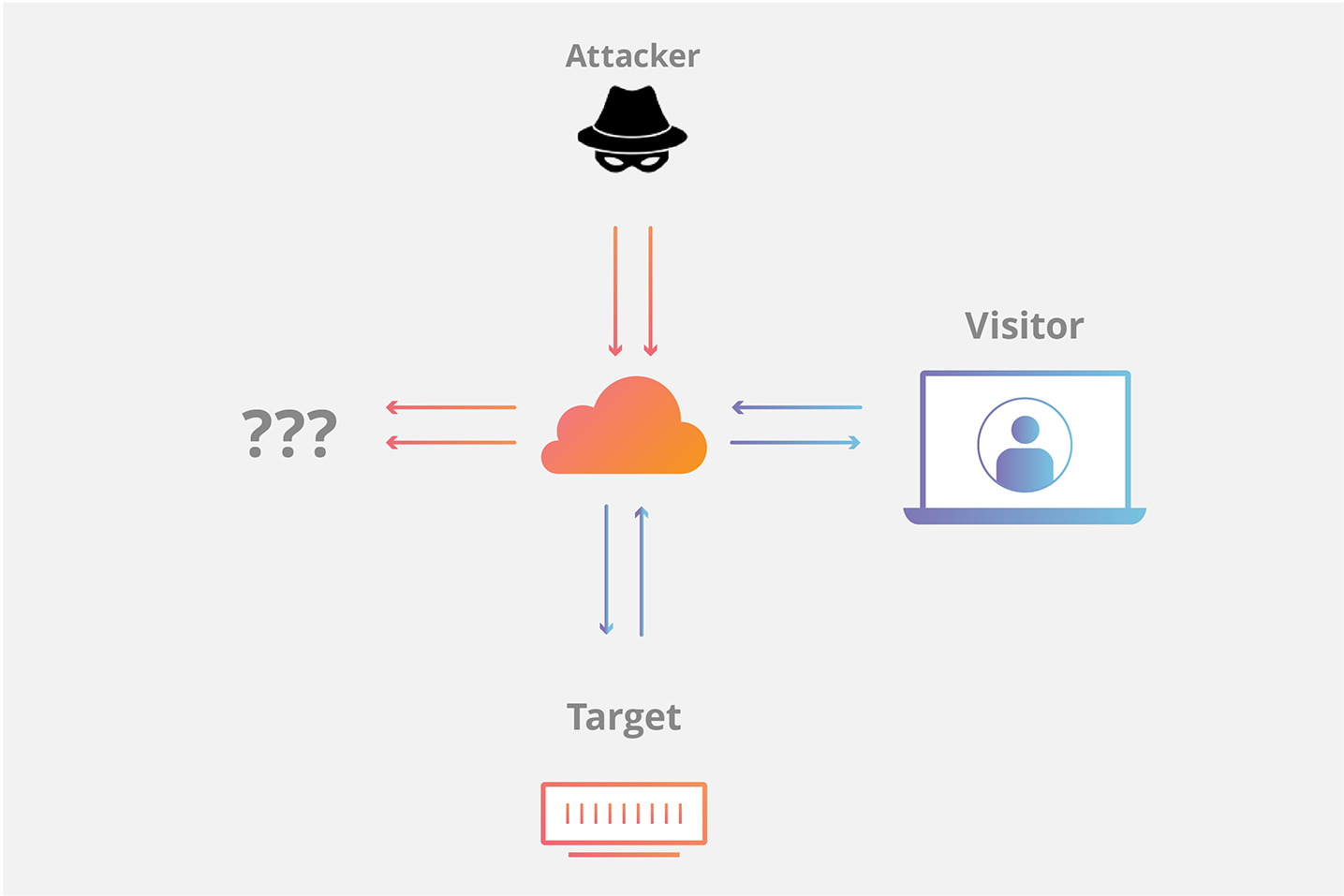

Cloudflare 如何缓解 SYN 洪水攻击?

Cloudflare 通过隔离目标服务器与 SYN 洪水攻击来缓解此类攻击。当发出初始 SYN 请求时,Cloudflare 将在云中完成握手过程,拒绝与目标服务器建立连接,直到完成 TCP 握手过程。此策略使目标服务器不再需要浪费资源与伪造的 SYN 数据包建立连接,而是将资源用于打造 Cloudflare Anycast network。

簡言之若開啓了小雲朵防護會發生以下情況:

1.攻擊方發送第一次TCP請求

2.cloudflare代理伺服器接收並發送響應

3.攻擊方拒絕發送第三次TCP握手,Cloudflare 則不發送請求到源站點。(有效緩解攻擊)

參考地址

![[DDOS] SYN 洪水攻击](https://blog.yariaa.lol/usr/uploads/2024/03/2944796563.png)