如果擧個例子,那麽可以理解爲 短信轟炸一樣,黑客通過填寫受害人的手機號碼,致使網絡上的服務發送的驗證碼到目標的手機上。

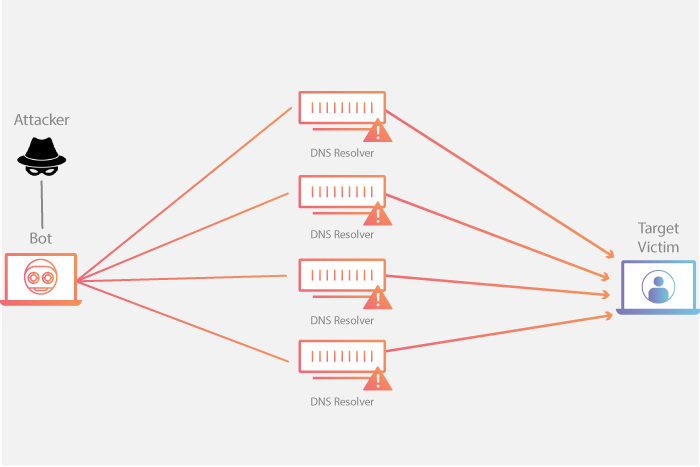

DNS放大攻击利用了DNS协议中的特性和开放的DNS服务器,黑客通过向这些DNS服务器发送伪装的DNS查询请求,使得这些DNS服务器向受害者的IP地址发送大量的DNS响应数据包。

具体来说,攻击者通常会将自己的源IP地址伪装成受害者的IP地址,然后向开放的DNS服务器发送包含伪造源IP地址的DNS查询请求。由于这些DNS服务器被配置为响应各种类型的DNS查询请求,而且一些查询类型(如DNS反射区域和ANY查询)具有放大效应,这些DNS服务器会向被伪造的源IP地址发送大量的DNS响应数据包。

因此,受害者会收到大量的DNS响应数据包,这些响应数据包的大小可能远远超过了原始的DNS查询请求数据包,从而导致受害者的网络带宽、服务器资源等因处理这些大量响应而被耗尽,造成服务不可用或服务质量下降。

总的来说,DNS放大攻击利用了DNS协议中的放大效应和开放的DNS服务器,通过向这些服务器发送伪装的DNS查询请求,最终使得大量的DNS响应数据包被发送给了受害者,从而导致服务中断或降级。

![[DDOS] DNS放大攻擊](https://blog.yariaa.lol/usr/uploads/2024/03/2390001038.png)